IT担当者の負荷を

「TSFS」で軽減します

構築から運用保守まで

ワンストップでご対応

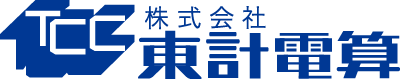

TSFS一覧

ITインフラにおける企画・設計から導入・運用までワンストップソリューションをご提供。

TSFS-EP

ウィルス対策・ランサムウェア対策

特徴:ランサムウェア対策が可能な製品を選定

POINT

マルチベンダー対応で将来的な入れ替えや拡張にも柔軟に対応可能!

- 振る舞い検知:

マルウェアのコードではなく、プログラムの振る舞い・挙動に着目し、不審な動作をするプログラムをマルウェアと判定。

検体を必要としないため、これまで発見されたことがない未知の脅威も検知が可能。

効果

- マルウェア・ランサムウェアを防止→あらゆる脅威をブロックし、端末を安全に保護。

TSFS-Drive(T-Storage)

ファイルサーバ

特徴:機密性と直感的な操作を実現できる国産ストレージサービス

POINT

- クラウド環境:

エクスプローラー操作が可能で従来の使用感を維持。 - オンプレ環境:

アプライアンス導入で大容量、高セキュリティを実現。 - オフライン環境:

閉域環境で構築。

効果

- 利便性の向上→場所を問わずに情報の参照が可能。

TSFS-ITAM

情報漏洩対策・IT資産管理

特徴:セキュリティポリシーの遵守を組織全体で徹底可能

POINT

セキュリティレベルを可視化することで今すべき対策を能動的にキャッチ可能。

効果

- セキュリティ強化

→端末状況の把握で、脆弱性やインシデント対応が可能。 - トラブル・紛失対応のスムーズ化

→資産の所在や履歴が明確になり、故障・紛失対応を迅速に処理。 - 予算計画の精度向上

→更新時期や利用状況を見える化し、適切な予算立案が可能に。

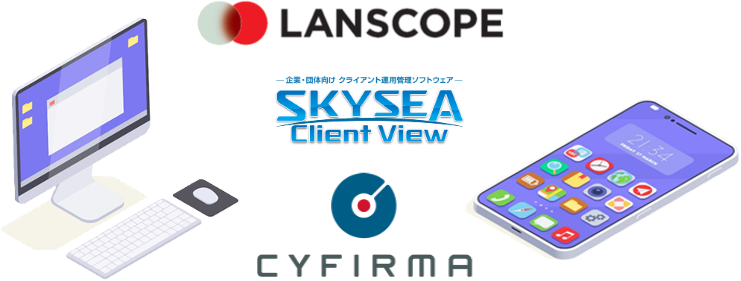

TSFS-CR

クライアントリカバリー

特徴:まるごとバックアップで、障害発生前に復元可能

POINT

イミュータブルスナップショットが標準搭載!

- イメージバックアップ

OS・アプリ・設定・データを丸ごと保存 - イミュータブルスナップショット

保護期間中は一切変更・削除が管理者であっても不可。大切なデータを強力に保護することが可能。

効果

- ランサムウェア対策→暗号化被害ごと巻き戻し

- 高速な完全復旧→OS・アプリ・設定を含め元の状態に戻せる

- 復旧トラブル減少→ファイル漏れ・設定差異を防止

TSFS-Backup

バックアップ

特徴:手頃な価格と信頼性の高い方法でバックアップを取得

POINT

サーバ本体+バックアップソフトをセットでご用意。

構築~運用もアウトソーシング可能。

- Synology

データ保管本体+バックアップソフト - Acronis

バックアップ方式:イメージバックアップ - 退避先記憶媒体

物理(テープ)、仮想(データ)可能

効果

- 業務停止の回避→高速復旧で影響を最小化

- ランサムウェア被害低減→暗号化されてもバックアップから復元

- 誤操作の即復元→日常ミスに即対応機器故障への備え

- データ消失を防止災害対策(BCP強化)→別拠点・クラウドによりデータ保持

TSFS-MaiL

Webメール

特徴:強固なセキュリティを誇るWebメールで安心をご提供

POINT

Webメールでデバイスを選ばず利用可能

TSFS-IR

リモートVPN

特徴:アプリケーションのインストールのみで利用可能

POINT

ソフトウェアまたはアプライアンスより選択可能

- 50未満→ソフトウェアVPN

- 50以上→ハードウェアVPN(アプライアンス)

ICTライフサイクル

継続的な管理を行う一連のプロセス。

企画

設計

構築

導入

展開

運用

保守

移転

撤去

更新

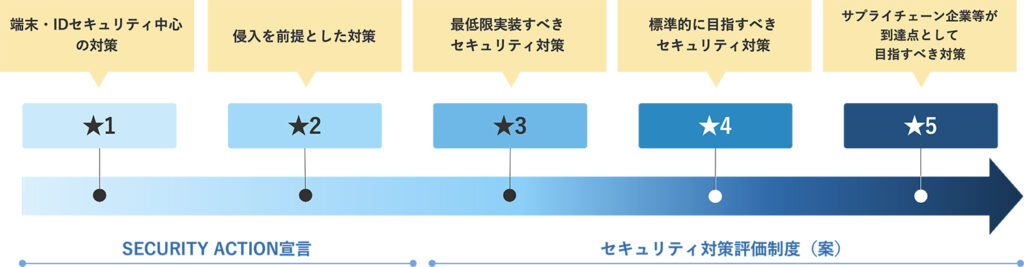

目指すべきサイバーセキュリティを5つのレベルに分けて整理

- IPA:SECURITY ACTION宣言の枠組みを流用し、企業のセキュリティ対策状況を可視化

- 2025年3月時点で公表されている情報を元に作成しています

まとめ/比較表

| ★1 | ★★2 | ★★★3 | ★★★★4 | ★★★★★5 | |

|---|---|---|---|---|---|

| 想定される脅威 | 基本対策不備による情報漏えい | セキュリティ事故 マルウェア等の侵入・拡散 | 広く認知された脆弱性等を悪用する一般的なサイバー攻撃 | サプライチェーンに 大きな影響をもたらす企業への攻撃 | 未知の攻撃も含めた、高度なサイバー攻撃 |

| 対策の基本的な考え方 | 端末・IDセキュリティ中心の対策 | 脅威が侵入することを前提とした対策 | 最低限実装すべきセキュリティ対策 | 標準的に目指すべきセキュリティ対策 | サプライチェーン企業等が到達点として目指すべき対策 |

| 統治(参考スキーム) | SECURITY ACTION★1宣言 パスワード管理 | SECURITY ACTION★2宣言 自工会セキュリティガイドライン重要8項目 情報セキュリティ基本方針策定 | 自工会セキュリティガイドラインLv1 CSF2.0クイックスタート 情報セキュリティポリシー策定 | 個人情報保護法/GDPR/CBPR 自工会セキュリティガイドラインLv2-3定期的なセキュリティ戦略レビュー | ISO/IEC27001 CMMC2.0Lv3 CSF2.0 |

| 識別 | PC端末の棚卸し OSアップデートの徹底 定期的なID棚卸し | IT資産管理 脆弱性管理 IDセキュリティ(AD認証) | 脆弱性診断 IDセキュリティ(認可・SSO) MDM | アタックサーフェス IDセキュリティ(多要素認証) SBOM | CTEM IDセキュリティ (IDガバナンス管理(IGA)) |

| 防御 | エンドポイントセキュリティ (マルウェア対策(EPP)) | ファイアウォール メールセキュリティ (スパム・マルウェア対策) セキュリティ教育 | リモートアクセス 不正接続検知・遮断・デバイス制御 Webセキュリティ(URLフィルタ)セキュリティ訓練 | Webセキュリティ(マルウェア対策) メールセキュリティ(誤送信対策) DLP セキュリティ人材育成 | WAF、DDoS対策、IPS、SASE Webセキュリティ(仮想ブラウザ) |

| 検知 | EDR | MDR CASB 内部不正対策(操作ログ) | XDR ログ相関分析 スレットハンティング | IDS、SIEM、UEBA、ITDR Web改ざん検知 クラウドセキュリティ (SSPM、CSPM、CWPP) | |

| 対応 | セキュリティ運用 事業継続計画策定 | SOC (インシデントハンドリング ・インシデント対応) CSIRT | 次世代セキュリティ組織(xSIRT) | ||

| 復旧 | バックアップ取得 | 復旧訓練 | クラウドバックアップ | マルウェアからのデータ保護 | |

| 取引先管理 | 外部ICTサービスの把握 | サードパーティリスク評価と対策の実施 | 定期的なサプライチェーンへのセキュリティアセスメント |

- ★セキュリティレベル

- 経済産業省が検討を進めている、セキュリティ対策レベルを可視化可能な認証制度の情報を踏まえてIIJが独自に作成(2025年3月時点)

- 上位レベルは下位レベルを包含

資料請求・導入のご相談など

お気軽にお問い合わせ下さい

お気軽にお問い合わせ下さい

DCマネジメント部サービス企画課

受付時間:平日 9時~17時